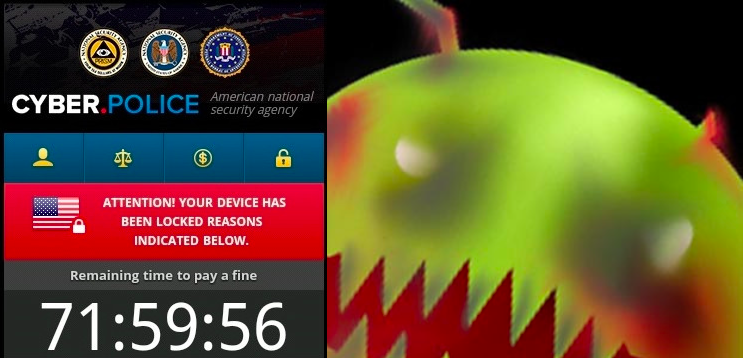

- Tipe Lock-Screen Ransomware

- Crypto Ransomware.

- Membuka sebuah alamat URL tertentu pada browser

- Mengirim SMS ke semua kontak

- Mengunci maupun membuka (lock & unlock) perangkat

- mencuri pesan SMS

- Mencuri semua nama kontak

- Menampilkan pesan ransom (Permintaan uang tebusan)

- Mengupdate malware

- Menghidupkan dan mematikan paket data

- Menghidupkan dan mematikan koneksi Wi-FI

- Melacak lokasi GPS korban

Tentang Ransomware Android

June 3, 2017, 12:58 p.m. Posted by: aka56Ditulis oleh: Setia Juli Ismal - Malware Analyst Coordinator - ID-CERT

Tentang Ransomware Android

Setelah munculnya ransomware wannacry, banyak orang yang bertanya tentang ransomware android. Muncul banyak kekhawatiran bahwa ransomware wannacry ini akan menyerang android. Apalagi banyak Hoax yang beredar di Whatsapp tentang ransomware ini. Jawaban singkatnya saat ini belum. Karena sistem operasi Windows dan Android itu arsitekturnya berbeda. Sehingga malware yang jalan di Windows, tidak bisa jalan di Android. Sederhananya begini, misalnya anda punya installer sebuah game di windows dengan ekstensi .exe, kemudian anda coba install game tadi di Android. Maka installer .exe tadi tidak akan jalan di Android. Supaya bisa main game tersebut di Android, anda harus mencari installer game tersebut di Android, biasanya dalam format .apk.

Ransomware Android

Namun bukan berarti Android 100% aman dari ransomware. Ransomware di Android bahkan bukan barang baru. Sejak 2012 telah ditemukan Ransomware untuk Android. Ada dua jenis ransomware yang ditemukan di Android, yaitu:

Tipe Lock-Screen ini dia mengunci tombol tombol home dan tombol back. Sehingga ketika handphone kita terkena ransomwrae ini, di layar akan muncul pesan bahwa handhone kita di lock dan untuk membukanya harus membayar sejumlah uang tebusan. Pada tipe ransomware ini, sebenarnya data-data kita tidak dienkrip, namun data tersebut tidak bisa diakses, karena handphone kita seperti dikunci. Sementara pada tipe kedua (Crypto ransomware), data-data kita dienkrip oleh malware. Beberapa keluarga ransomware Android yang cukup populer diantaranya dari family cryptolocker, Simplelocker, lockerpin dll.

Penyebaran Ransomware di Android ini umumnya caranya dengan menyamar menjadi sebuah aplikasi palsu (berbentuk .apk). Misalnya menyamar menjadi aplikasi sebuah game yang sedang populer, aplikasi pornografi, bahkan antivirus palsu. Sebagian besar aplikasi palsu ini ditemukan pada market place alternatif. Hanya satu-dua saja yang berhasil menembus google play store. Sebaiknya hindari mengunduh aplikasi diluar google play store.

Setelah .apk palsu ini diunduh kemudian kita install, maka mulailah ransomware ini bekerja. Biasanya malware akan menghubungi server C&C (Command & Control). Server ini digunakan oleh pembuat malware untuk memantau seluruh perangkat yang terinfeksi malwarenya. Biasanya malware akan mengirimkan informasi tentang perangkat korban seperti jenis perangkat, nomor IMEI, bahasa yang digunakan, dll ke server C&C.

Menurut ESET ada beberapa fungsi yang dapat dilakukan ransomware di Android , yaitu:

Biasanya komunikasi dengan server C&C menggunakan HTTP. Namun ada juga yang menggunakan layanan Google Cloud. Ada juga komunikasi yang menggunakan alamat Tor .onion, maupun protokol XMPP (Jabber). Malware juga dapat menerima perintah dari server C&C. Sampai disini dulu, insyaallah nanti akan disambung pada tulisan berikutnya. Semoga Bermanfaat!

https://www.welivesecurity.com/wp-content/uploads/2016/02/Rise_of_Android_Ransomware.pdf

https://www.zscaler.com/blogs/research/new-android-ransomware-bypasses-all-antivirus-programs

http://julismail.staff.telkomuniversity.ac.id/tentang-ransomware-android/